Mais do que nunca a cibersegurança contra os golpes por e-mail phishing figura como um diferencial competitivo para as organizações, já que pode entre outros fatores:

- Melhorar a capacidade de entrega de e-mail, garantindo a disponibilidade das informações;

- Nutrir a confiança sobre a organização;

- Proteger a reputação da organização; e,

- Melhorar a segurança financeira.

O coronavírus implicou que empresas e pessoas aderissem à realidade do home office e esta adesão sem um devido projeto de segurança prévio, vem trazendo implicações e até prejuízos.

Enquanto o mundo todo estava focado no combate ao Covid-19, os funcionários passaram a trabalhar remotamente, nesse cenário, empresas e funcionários deveriam tomar o máximo cuidado para se proteger, bem como as informações confidenciais das organizações que trabalham.

Neste novo contexto em que nos enquadramos, a prática de uma boa higiene cibernética passa ser essencial, o foco desde artigo é falar especificamente do cuidado com e-mails phishing.

Os cibercriminosos adoram uma crise, portanto, é importante que estejamos atentos.

E-mails phishing são criados para motivar-nos a clicar na melhor e mais recente oferta relacionada à proteção contra coronavírus, ou com instruções urgentes do nosso chefe que está ausente do escritório, tudo com a intenção de fazer o download inconsciente de malware para seu dispositivo e os sistemas da organização.

Mesmo com a adequação emergencial ao mundo de home office, para a proteção dos funcionários e da própria empresa, é imprescindível que cada empresa garanta a proteção de seus funcionários contra ataques de phishing.

Práticas como habilitar a autenticação multifator em todas as contas que a organização controla e manter a segurança na entrada e saída de seus e-mails, são essenciais.

A Fragilidade dos e-mails

De acordo com as investigações de violação da Verizon, o e-mail continua sendo o vetor mais comum em ataques de phishing, tornando-se uma das principais preocupações de segurança cibernética para as organizações.

Spam – Mais de 50% dos e-mails são spam e os criminosos utilizam-se regularmente de e-mails spam como veículo para malwares.

Golpes de pagamento antecipado – Estes são direcionados a indivíduos vulneráveis, com golpistas tentando obter dinheiro ou detalhes bancários em troca da promessa de recompensas ou de caridade.

Spear phishing – Esta é uma evolução do tradicional e-mail phishing, em que os golpistas visam diretamente indivíduos ou organizações com conteúdo relevante para eles. Esses golpistas pesquisam o indivíduo ou a organização em questão – uma tarefa hoje simplificada por sites de redes profissionais como o LinkedIn – para fazer com que o e-mail pareça legítimo.

Whale phishing – É uma versão do spear phishing em que um golpista envia um e-mail phishing para um executivo sênior (o “peixe grande”). A engenharia social é essencial para golpes de phishing bem-sucedidos, com 93% das violações de dados relacionadas a incidentes de engenharia social.

A sua segurança de e-mail protege contra uma ameaça e está vulnerável contra outras?

As tecnologias de segurança de e-mail vêm em muitas formas, mas todas as formas têm como objetivo manter o volume de e-mails de spam no mínimo e detectar conteúdo indesejado (de malware a links suspeitos) para impedir que eles cheguem à caixa de correio do usuário.

Na maioria das vezes, essas tecnologias buscam os traços mais comuns de um e-mail mal-intencionado, como um endereço IP na lista negra, ou um domínio desonesto, bloqueando-o para proteger o destinatário.

Isso se deve a uma falha imprevista na infraestrutura de e-mail global que expõe todas as organizações.

Mas e se o e-mail vier de um domínio legítimo?

Provavelmente todas as medidas de segurança de e-mail serão virtualmente ineficazes quando um e-mail vier de um domínio legítimo.

Isso se deve a uma falha imprevista na infraestrutura de e-mail global que expõe todas as organizações ao risco de serem violadas como resultado do SMTP (Simple Mail Transfer Protocol), originalmente projetado sem considerar a segurança.

Isso deixou padrões de envio de e-mail utilizados até hoje, abertos a roubo de dados e financeiros, pois um e-mail pode ser enviado facilmente com o nome de domínio de outra pessoa.

Personificação de e-mail

Qualquer pessoa, mesmo com o conhecimento limitado de codificação pode aprender as etapas básicas necessárias para personificar a identidade de e-mail de alguém. Só é preciso uma rápida pesquisa no Google.

Como resultado, temos um e-mail que parece legítimo e não possui os indicadores típicos de um ataque de phishing, como um endereço de e-mail suspeito.

Um servidor de e-mail aceitará esse e-mail na caixa de entrada de um usuário se as medidas de segurança adequadas não estiverem implantadas, ficando difícil para o usuário identificar que o e-mail é um ataque de phishing.

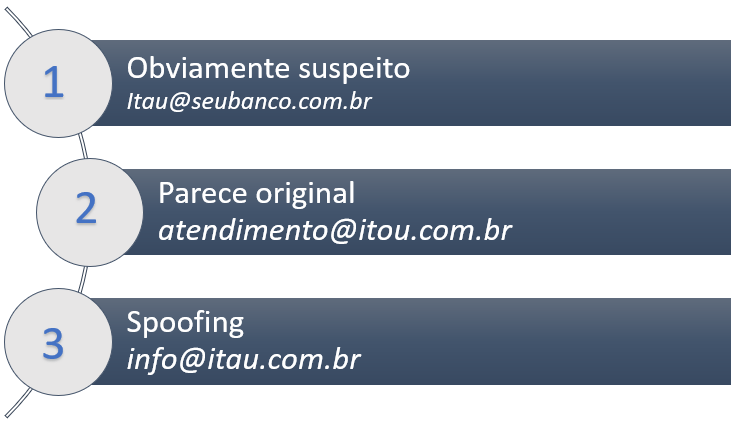

Níveis de sofisticação de ataques de phishing

Olhando a ilustração acima, não é de se surpreender que muitos usuários sejam enganados por e-mail phishing.

Embora não tenha havido nenhum delito cometido pelas organizações representadas nesses casos, e um criminoso não precise acessar seus sistemas para se passar por eles, a legislação considera que as organizações têm a responsabilidade objetiva de proteger seus clientes contra ataques de phishing.

Como tal, as organizações que não tomaram medidas adequadas para proteger seus clientes podem ser responsabilizadas por uma violação de dados.

A personificação de e-mail viola medidas de segurança como senhas fortes, biometria, dois fatores de autenticação e tokens de segurança e costuma trazer perdas financeiras, perda de dados e ataques cibernéticos.

A solução para este problema chama-se DMARC

Em 2011, vários dos principais provedores globais de e-mail se uniram na tentativa de acabar com o phishing.

Embora já existissem dois protocolos de segurança de e-mail em vigor naquele

momento, Sender Policy Framework (SPF) e DomainKeys Identified Mail (DKIM), nenhum dos protocolos impedia efetivamente o phishing.

Embora esses protocolos tenham sido aceitos pelos principais provedores de e-mail globais, uma camada secundária era necessária para bloquear os e-mails identificados pelos protocolos como fraudulentos ou falsificados.

Em 2012, o DMARC (Domain-based Messaging, Authentication and Reporting Conformance) foi ratificado para que os proprietários de domínio pudessem retomar o controle de sua identidade de e-mail informando às caixas de entrada para rejeitar os e-mails falsificados.

O DMARK alinha os identificadores de autenticação SPF e DKIM, desta forma os e-mails que não passarem por este alinhamento, são bloqueados.

Quais organizações já estão usando o DMARC?

Remetentes: O DMARC já foi implementado por várias grandes marcas e organizações, a maioria das quais já está em modo de proteção.

Destinatários: O DMARC foi amplamente adotado pela maioria dos receptores de e-mail (incluindo Google, Yahoo e Microsoft), o que significa que a maioria das caixas de entrada dos consumidores já está apta a interpretar o protocolo DMARC.

O DMARC já protege 85% das caixas de entrada dos EUA e aproximadamente 70% das caixas de entrada do consumidor em todo o mundo de e-mail phishing, desde que a organização que está sendo personificada em um e-mail phishing tenha um registro DMARC publicado.

É importante observar que uma organização que implementou o DMARC não será notificada sobre e-mails phishing que personifica essa organização se a caixa de entrada do destinatário do e-mail relevante não tiver ativado o DMARC.

Vantagem estratégica para as organizações

É sabido que dentro da tríade, sistemas, processos e pessoas, o ponto mais fraco para a proteção cibernética ainda são as pessoas.

Portanto, é preciso blindar os e-mails minimizando os riscos que as “pessoas” podem trazer durante sua utilização.

Algumas das vantagens em se utilizar o DMARC:

1- Total visibilidade do seu cenário de e-mail

O DMARC fornece relatórios aos usuários que exibem a maioria dos e-mails, se não todos, provenientes do domínio de um usuário, não apenas daqueles que cruzam o limite da rede da organização.

Isso contrasta com as soluções tradicionais de segurança cibernética, como o MessageLabs e o Mimecast, que apenas detectam e-mails de phishing que ultrapassam o limite da rede.

Sem o DMARC, as organizações não estão obtendo um quadro completo do número e da escala de ataques contra eles.

2 – Melhora na capacidade de entrega de e-mail

Os provedores de e-mail, como Gmail, Yahoo e Hotmail, estão se tornando mais protetores das caixas de entrada de seus usuários. Um provedor de e-mail pode se recusar a enviar um e-mail para a caixa de entrada de um usuário se ele não tiver uma assinatura SPF e/ou DKIM.

Com o DMARC, os e-mails são autenticados de forma confiável, melhorando, assim, a capacidade de entrega de e-mails legítimos para a caixa de entrada de um usuário.

3 – Nutrir confiança

As organizações que não tomam as precauções necessárias para impedir a falsificação de e-mails provavelmente serão consideradas menos confiáveis.

Os clientes não podem confiar em e-mails que vierem de tais organizações e podem ser impedidos de usar o e-mail para se comunicar com eles, o que pode afetar a capacidade dessas organizações de se comunicarem efetivamente com seus clientes.

4 – Proteger a sua reputação

Os domínios da organização sujeitas a falsificação de e-mails podem sofrer danos consideráveis à reputação.

Golpes de phishing podem atrair a imprensa negativa, com responsabilidade muitas vezes atribuída à organização que foi personificada.

5 – Garantir a segurança financeira

O pagamento de faturas falsas ou o preenchimento de transferências eletrônicas que se fazem passar pelo CEO são erros comuns incorridos como resultado de falsificação de e-mail.

Na verdade, o custo financeiro aumentou consistentemente de acordo com a Pesquisa de Violações de Cibersegurança de 2018 do Governo do Reino Unido.

6 – Cumprimento da LGPD e GDPR

Na Europa, o Regulamento Geral de Proteção de Dados (GDPR) entrou em vigor em maio de 2018, exigindo que você tenha Contratos de Processamento de Dados (DPAs) com todos os provedores de serviços em nuvem que manipulam dados de usuários da UE em seu nome. Com o DMARC, se um provedor de serviços de nuvem enviar e-mails em nome do seu domínio, o DMARC os revelará para você.

No Brasil a Lei Geral de Proteção de Dados (LGPD), estava prevista entrar em vigor em agosto de 2020 e agora está aguardando a definição quando ao adiamento para 2021. Independente da data da entrada em vigor, da mesma forma que o regulamento europeu GDPR, esta regulamenta o tratamento dos dados pessoais dos usuários.

91% dos ataques cibernéticos começam com um e-mail phishing

Considerando que os ataques de phishing representam a porta de entrada de mais de 90% dos ataques cibernéticos, uma empresa que tenha um vazamento de dados provocado por um ataque deverá demonstrar à autoridade Reguladora que tomou os cuidados necessários para evitá-lo ou minimizá-lo.

De acordo com o art. 52 da LGPD as penalidades podem ser amenizadas com a demonstração que a empresa aplica melhores práticas de proteção. Havendo indícios de negligência, pode ocorrer a aplicação da penalidade máxima que é a multa de até R$ 50 milhões de reais por infração.

Os custos potenciais de roubo de dados e perda de serviços continuam aumentando, mas medidas simples como o DMARC podem salvar organizações de milhares, senão de milhões, em prejuízos.

7 – Identifique e remova o shadow IT

Não é fácil encontrar todos os serviços em nuvem “shadow IT”. Por exemplo, se alguém no Marketing configurou uma conta com um complemento do Salesforce anos atrás que ninguém na TI conhece e envia e-mails para os clientes, você precisa verificar se os DPAs (Contratos de processamento de dados) estão em vigor. Implementando o protocolo de e-mail, o DMARC descobre todos os serviços de e-mail que enviam e-mails do seu domínio, quer você saiba ou não sobre eles oficialmente.

Por que devemos pagar por algo que é um padrão aberto?

Você pode implantar o DMARC sem nenhum custo, configurando seus próprios relatórios, interpretando os resultados e, em seguida, ajustando suas configurações de SPF e DKIM de acordo. No entanto, os relatórios XML do DMARC são muito demorados e exigem recursos da equipe para interpretar os dados e fazer os ajustes necessários.

Segundo Edson Costa, DPO e especialista em Segurança da Informação e sócio da EC Consulting, é recomendada a contratação de um provedor do DMARC, pois fornecem suporte na interpretação desses relatórios e orientações sobre a configuração apropriada do DMARC para chegar ao estágio de poder implementar políticas mais rapidamente.

Ainda segundo o especialista, a implementação do DMARC deve ser um processo lógico e iterativo, mas ele depende de um certo nível de conhecimento sobre segurança de e-mail. Um bom provedor DMARC, simplificará enormemente esse processo e ajudará você a alcançar o modo de proteção total.

Segundo Clayton Silva, sócio da ManagerOne, que possui uma solução para este tema (onDmarc), a maioria das soluções de segurança de e-mail atualmente disponíveis, como o Minecast e o Messagelabs, não oferece às organizações proteção total contra a personificação de e-mail. Isso ocorre porque eles se concentram na prevenção de violações de segurança que resultam no envio de e-mails spam dentro dos limites da rede de uma organização. Eles não impedem ataques originados fora da rede da organização e que não ultrapassem o limite da rede. O protocolo DMARC é a única maneira de fechar essa lacuna ao cercar o domínio de uma organização e impedir que os spammers se façam passar por ela.

Conclusão

Tendo em vista o aumento da incidência de ataques de e-mail phishing e a vulnerabilidade dos usuários frente a esta ameaça, organizações que realizam uma devida cyber proteção de seus e-mails podem se valer das vantagens trazidas por esta iniciativa e aproveitar este diferencial estratégico frente a concorrência.

***

Artigo elaborado em co-autoria com Clayton Silva

É diretor comercial da ManagerOne, graduado em Engenharia da Computação com especialização em mecatrônica industrial, atualmente estuda Direito (último ano) com objetivo de atuar nas áreas de impactos da tecnologia no direito e do direito na tecnologia.

LinkedIn: https://www.linkedin.com/in/clayton-de-s-silva-941a799/

***

2 respostas